美創科技打造縣域醫療災備新標桿|神木市醫院 HIS 系統數據庫分鐘級切換演練實錄

2025-07-02

百萬罰單警示!DCAS助力金融機構筑牢數據安全防線,實現監管合規

2025-06-20

2025中國互聯網產業年會丨《中國互聯網產業綠色算力發展倡議》正式發布

2025-02-07

美創用戶專訪 | 精細化管理:醫療行業數據分類分級的策略與實踐

2025-01-10

容災演練雙月報|美創助力某特大型通信基礎設施央企順利完成多個核心系統異地容災演練

2025-01-10

存儲域

數據庫加密 諾亞防勒索訪問域

數據庫防水壩 數據庫防火墻 數據庫安全審計 動態脫敏流動域

靜態脫敏 數據水印 API審計 API防控 醫療防統方運維服務

數據庫運維服務 中間件運維服務 國產信創改造服務 駐場運維服務 供數服務安全咨詢服務

數據出境安全治理服務 數據安全能力評估認證服務 數據安全風險評估服務 數據安全治理咨詢服務 數據分類分級咨詢服務 個人信息風險評估服務 數據安全檢查服務安全運營的定義

從狹義上來看,安全運營的主要工作是威脅事件的運營以及圍繞這個威脅事件運營延伸出來的資產、漏洞、情報等等一系列配套運營工作。Gartner將安全運營定義為一個“通過一套人、流程和技術來識別和管理暴露、監測、檢測和響應網絡安全威脅與事件,以增加網絡彈性”的過程。

安全運營中心(SOC)作為一個組織單元,工作內容更加聚焦,基本圍繞狹義的安全運營展開。安全運營中心通常是指一個包含一系列流程、人員、技術等的組織單元,核心目標就是抵御網絡安全威脅、保障目標網絡安全平穩運行,通常包括威脅事件運營、資產暴露運營、安全漏洞運營、安全情報運營、防御策略運營、態勢決策運營6個方面的運營工作。圍繞這個目標,通常會對目標網絡實施持續的檢測、監測、分析、調查、響應、報告、修復。

安全運營平臺(SOP),或者稱作SOC平臺,早期也叫安全管理平臺(簡稱安管平臺),是指安全運營中心的核心技術支撐平臺,集成安全運營中心所需的各種數據、技術、工具和流程,為各級安全運營人員提供一個便捷易用的工作臺,以便開展安全運營工作。

SOC的演進過程存在多條平行的時間線。可以從SOC平臺的技術演進角度去梳理時間線,譬如本文;可以從SOC應用領域的擴張角度去梳理時間線,研究SOC從最初應用于傳統IT基礎設施,逐步延伸到云、OT、物聯網,車聯網等新領域的過程;可以從SOC部署模式的角度去梳理時間線,研究SOC如何從云下部署發展到后來的云寄生部署、云原生部署,以及由此帶來的SOC業務模式從產品交付到SaaS服務交付的轉變過程;還可以從SOC服務的角度去梳理時間線,研究托管安全服務(MSS)的歷史,看其如何衍生出托管檢測與響應(MDR)、協管安全監測服務(CMSMS)。毫無疑問,SOC平臺視角是SOC演進過程的最重要時間線,無論SOC應用領域如何擴展,無論SOC是在云下還是云上,也無論MSS提供商的服務模式如何變化,它們所依托的SOC平臺發展進程都是一樣的。

本文所指的SOC1.0、SOC2.0、SOC3.0和SOC4.0都是針對SOP、SOC平臺、安全管理平臺而言的。

中國SOC平臺代際演進過程回顧

2.1 概述

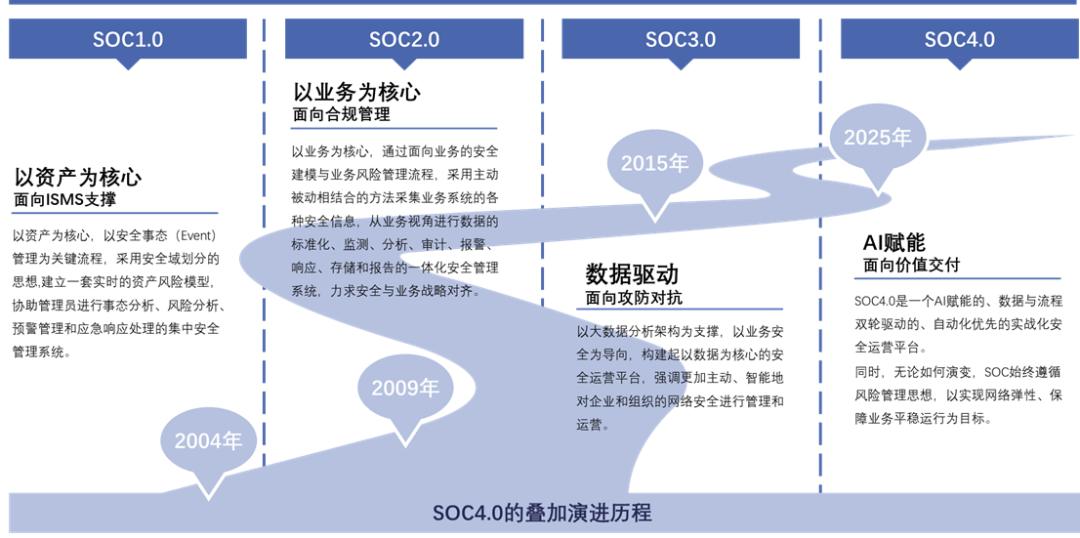

從2000年SOC進入中國到2025年的25年間,SOC平臺經歷了3個明顯的代際疊加演進過程。從最初面向資產的SOC1.0到面向業務的SOC2.0,再到數據驅動的SOC3.0,每個時代的SOC平臺都具有鮮明的時代烙印,體現了SOC建設需求、目標和技術要求的不斷演變。

SOC1.0身處中國網絡安全的萌芽期。這時期的SOC1.0主要對標ISO17799以及后來的ISO27000系列標準,以期落實信息安全管理體系(ISMS)的核心要求和使用規則。SOC1.0側重于構建以資產為中心的ISMS技術支撐平臺。

SOC2.0時代是中國網絡安全的合規時代,等級保護成為當時中國網絡安全市場的首要推動力。這時期的SOC2.0形成了以合規為導向、以業務信息系統保障為核心的設計思路。SOC2.0成為了一個面向等保合規的、功能較為完備的集中化安全管理平臺。

SOC3.0時代是中國網絡安全回歸對抗本質的時代,這時期的SOC3.0經歷了從合規到對抗、從管理到運營的疊加演進,確立了數據驅動SOC的技術路線。SOC3.0成為了一個基于大數據分析架構的,具備一定智能和主動能力的安全運營平臺。

2000年前后,SOC概念開始進入中國。經過約4年左右的摸索,第一代SOC平臺(SOC1.0)的定義在2004年基本成形,并迎來了一波建設的熱潮。

SOC1.0定義:以資產為核心,以安全事態(Event)管理為關鍵流程,采用安全域劃分的思想,建立一套實時的資產風險模型,協助管理員進行事態分析、風險分析、預警管理和應急響應處理的集中安全管理系統。

SOC1.0在系統設計上向ISO17799以及后來的ISO27000系列標準靠攏,參照信息安全管理體系(ISMS)的要求和實用規則,以實現集中化的安全管理為目標,設計出了第一代SOC平臺,當時也叫安全管理平臺。

由于當時國內安全建設尚處于早期,需求不夠清晰,加之受限于國內技術水平,多源數據采集和安全分析能力十分薄弱,缺少核心技術,很多SOC的理念未能很好落地。這時候,很多國內SOC平臺都集成了國外的SIEM產品作為內核。SOC1.0漸漸遭遇發展瓶頸。

又經過5年的發展,在2009年,第二代SOC平臺(SOC2.0)出現。

SOC2.0定義:以業務信息系統為核心,通過面向業務的安全建模與業務風險管理流程,采用主動被動相結合的方法采集業務系統的各種安全信息,從業務視角進行數據的標準化、監測、分析、審計、報警、響應、存儲和報告的一體化安全管理系統,力求安全與業務戰略對齊。

SOC2.0迅速在國內得到廣泛認同,獲得了巨大成功,確立了安全管理平臺這個細分市場的定位和價值。

首先,SOC2.0在理念上進行了拔高,實現了安全運營從資產視角到業務視角的提升,指出安全運營的目標就是保障業務信息系統的持續運行,而安全運營的過程就是業務安全風險管理的過程。

其次,SOC2.0在概念上將SOC和安全管理平臺的關系、SOC和NOC的關系、安全運營與安全合規的關系進行了厘清。

第三,SOC2.0在平臺功能設計上,緊扣《等級保護基本要求》中三級及以上信息系統要求建立安全管理中心的合規要求,建立起了一個面向等保合規(也包含ISMS等其它合規)的、功能較為完備的集中化安全管理平臺。

最后,在技術上,SOC2.0推動作為SOC核心的多源數據融合與關聯分析引擎技術走向成熟,大幅提升了安全數據的采集能力和威脅事件的分析能力,并開啟了態勢感知技術的工程化實踐之路。技術的成熟,推動國產化SOC平臺逐步成為主流。

以等保合規為重要契機,SOC2.0憑借理念的提升、概念的厘清、功能的匹配、技術的成熟,推動SOC經歷了一波發展高潮。

也是在這個時期,國內的賽迪顧問(CCID)開始將支撐SOC的安全管理平臺作為一個重要安全細分市場納入《中國信息安全產品市場分析年度報告》的分析之中。

2012年,Gartner發布了一份名為《信息安全正在成為大數據分析問題》的報告,揭開了數據驅動安全時代的序幕。同年,Splunk成為全球第一家大數據上市公司。

而伴隨著國內網絡安全建設的鋪開,國內的企業和組織也逐漸面臨大數據帶來的挑戰,一方面是每天產生的安全數據不斷擴張,另一方面則是以APT為代表的新型威脅的興起。SOC2.0的諸多技術局限性逐步凸顯:

數據處理能力有限,缺乏有效的架構支撐:當前分析工具在小數據量時有效,在大數據量時難以為繼,海量異構高維數據的融合、存儲和管理遇到困難;

威脅識別能力有限,缺乏安全智能:安全分析以基于規則的關聯分析為主,只能識別已知并且已描述的攻擊,難以識別復雜的攻擊,無法識別未知的攻擊;

安全預判能力有限,缺乏對抗能力:安全運營以被動應急響應為主,難以對風險進行提前的評估與研判,總是疲于救火。

在這種情況下,SOC2.0必須順勢而變。

2015年,基于大數據技術的SOC3.0(有的也叫NGSOC)【注:這里的NGSOC是指代一類SOC平臺,而非具體品牌型號,后同】出現,SOC平臺進入第三代。

SOC3.0定義:以大數據分析架構為支撐,以保障業務系統安全為導向,構建起以數據為核心的安全運營平臺,強調更加主動、智能地對企業和組織的網絡安全進行管理和運營。

SOC3.0標志著安全運營進入了數據驅動的時代。

首先,SOC3.0全面采用大數據分析技術架構,海量、高速、多樣的數據采集、存儲、分析與展現成為了現實,極大拓展了SOC的數據規模和處理性能。

其次,SOC3.0引入了威脅情報數據,通過將網絡中遭受的攻擊告警和資產信息與威脅情報的比對,實現了更加主動、更加精準的威脅檢測與預警。

第三,SOC3.0推動了以UEBA(用戶與實體行為分析)和NBA(網絡行為分析)為代表的基于人工智能(AI)和機器學習(ML)的異常檢測技術的落地,與關聯分析技術形成SOC的雙核動力,大幅提升了SOC的智能化水平。

隨著2014年網絡安全上升為國家戰略,以及2016年的419講話,中國網絡安全事業進入一個新的歷史階段。面對這個歷史機遇,以大數據分析技術為契機,中國市場開啟了SOC升級換代和大規模部署的進程,數據驅動的SOC3.0取得了巨大成就。而2016年的419講話更是給作為網絡安全態勢感知基石的SOC3.0帶來了新的巨大市場增量。

在SOC3.0時代,SOC的使用場景和設計理念也開啟了從合規優先到對抗優先、以管理為主到以運營為主的轉變過程,并推動SOC3.0的持續升級。

近些年來,以大數據技術架構為基礎,SOC3.0引入了更多AI和ML算法,以期提升暴露評估、威脅檢測、態勢評估與預測等關鍵能力。到2019年,國內又進一步將安全編排自動化與響應(SOAR)技術落地,將編排自動化技術帶入了SOC3.0,以期提升安全響應的自動化水平和響應速度。

與大數據同時發展起來的云計算也被引入到了SOC3.0。一方面是用SOC3.0保障云計算的安全,另一方面則是SOC3.0自身的云化。

在這個時期,以端點檢測與響應(EDR)、網絡檢測與響應(NDR)、可擴展檢測與響應(XDR)為代表的邊緣檢測與響應技術的興起,以及以攻擊面管理(ASM)、暴露評估平臺(EAP)、對抗暴露驗證(AEV)為代表的暴露管理技術的重裝上陣,改變了SOC的部署架構,促使SOC3.0的技術架構逐步開始向分布式和多體模式轉變。

與此同時,SOC的運營者越來越重視SOC的組織和流程建設。從SOC3.0時代開始,越來越多使用SOC的單位都建立起了專門的SOC部門、組織、崗位職責、運營流程、工作場所和運營隊伍。而SOC平臺也開始提供面向運營的功能。尤其是SOAR的引入,讓安全事件響應平臺(SIRP)成為SOC3.0中重要的運營工具。

但這些改進,依然將SOC定格在了SOC3.0時代,因為這并未給SOC帶來根本的革新,而用戶在SOC3.0時代所遇到的困境沒有得到根本性的解決。

SOC3.0面臨的困境

盡管SOC3.0取得了很大的成功,但此時的安全運營平臺也逐漸變得不堪重負,用戶的不滿日益突出。

缺乏實戰:名為安全運營,實際上更多是在做安全分析,偏重面向專家用戶的功能設計,缺乏面向真正運營人員的分角色運營流程梳理和運營功能設計,導致安全運營平臺的用戶體驗差、易用性差。有的平臺雖然進行了這方面的設計,但卻沒有跟實際負責運營的團隊拉通,在理念和工作方式上嚴重脫節,設計和使用兩張皮,同樣導致運營效果不佳。

數據過載:大數據技術的加持,提升數據處理量,但也帶來了數據沼澤,大量的告警和事件積壓,真假難辨、誤報頻頻,負責研判和響應處置的運營人員不堪重負,極易產生工作疲勞,運營效果大打折扣。長此以往,導致工作倦怠、人才流失。

自動化水平偏低:當前以SOAR為基礎的響應自動化對于緩解運營疲勞作用有限,囿于用戶運營流程和規程不健全,劇本開發成本高、劇本適應性低,運營自動化難以普及。

智能化程度有限:現有的智能化更多應用于分散的安全運營功能點,對于整體的安全運營過程還是以人的智力為主,對人的要求依然很高,距離安全運營者的期望還有較大差距。

定制化能力非常薄弱:安全運營平臺的可定制性和可擴展性不夠,要么無法定制,要么定制周期過長、成本過高,導致安全運營的實際使用落后于不斷增長的安全需求和持續變化的對抗形勢。

運營價值難以體現:SOC建設的價值如何?平臺雖有大量數據,但都是安全數據,缺少運營過程數據和驗證數據,缺乏對運營價值的度量,安全運營自身的數字化水平不足。

從數據驅動的SOC3.0邁向AI賦能的SOC4.0

AI從一開始就應用于SOC平臺,基于規則推理的關聯分析就是符號主義AI在SOC中的典型應用。2015年,Gartner發表了一份智能SOC的報告,指出要利用高級安全分析來落地智能化SOC,采用機器學習(ML)算法識別未知威脅的異常檢測技術開始盛行。此后,還出現了其它用于提升暴露評估、告警研判、態勢評估與預測等關鍵能力的AI和ML算法。

但是,上述傳統AI通常聚焦SOC中某些專門的問題,采用專門的算法進行復雜的設計與開發,并且不同的問題往往需要使用不同的算法和模型,具有很強的專業性,對開發人員的技術要求很高。安全運營是一個過程,是一系列流程、規程和操作的集合。傳統AI雖然解決了安全運營過程中的一些關鍵難題,但卻不能將整個運營過程串起來,對整體運營幫助有限,還需要安全運營人員的大量工作。

2022年底以大語言模型(LLM)為代表的生成式AI(GenAI)技術的爆火讓一切開始變得不同。

作為一種公認的顛覆性技術,GenAI近兩年迅速席卷各行各業,并在安全運營領域取得了令人驚嘆的效果,因為它恰好完美地擊中了當下安全運營的三大痛點:人才短缺、工作倦怠、技能不足。

Gartner分析指出,如果說2023年是GenAI開局之年,2024年則應是最小可?產品(MVP)??其道之年,?2025年可能會是GenAI集成到安全?作流程中并提供真正價值的元年。

不到兩年,GenAI在安全運營中的應用模式迅速從早期的智能聊天,發展到后來的AI助理/副駕,再到現在基于GenAI的智能體,將安全運營帶入了自主式AI(Agentic AI)時代。

Agentic AI是一個以GenAI(如LLM)為思考中樞的,能夠自主或部分自主的進行決策并采取行動,以完成既定目標的系統,具有自主性、適應性和持續學習的特點。

GenAI以及由此衍生出來的Agentic AI相較于傳統AI,使SOC的效能獲得了極大的提升。

GenAI具有較高的普適應。不同于傳統AI的專用性,GenAI向通用AI(AGI)邁出了一步,一個模型能夠解決多個問題。安全運營的每個領域、運營過程的每個環節都可以利用GenAI,簡化工作過程、提升工作效率。在GenAI的賦能下,SOC的整體運營效率可以獲得巨大提升。

GenAI具有較強的普惠性。GenAI通過自然語言交互的體驗方式,降低了對應用型技能(如編碼、特定規則的語法、工具調用等)的要求,讓廣大運營人員可以更快上手,更便捷的進行操作,更聚焦安全運營領域的業務型技能(如特定威脅響應的戰法、獨特的安全知識等)。此外,隨著Agentic AI技術的快速發展,開發各種安全運營智能體所需的應用型技能要求正在變得越來越低。

基于GenAI的Agentic AI具有很強的自主性。Agentic AI特別適合用于安全運營領域,很多流程性的安全運營任務都可以借助基于Agentic AI的智能體實現,提升安全運營的自主性和智能自動化水平,減輕工作壓力。

基于GenAI的Agentic AI具有很強的協作性,將AI從工具變成了“伙伴”。傳統AI更多像是一個個工具,由人來調用。而Agentic AI則讓AI成為了工具的使用者,能夠主動地使用各種工具,包括傳統AI。Agentic AI的這個特性特別契合安全運營,因為安全運營的過程主要就是調用各種工具進行協作的過程。

GenAI讓知識價值快速釋放。以往安全運營專家的各種知識(譬如各種安全通用知識和安全報告,各類安全情報,基于資產和漏洞的安全姿態,告警研判、事件調查與響應的技戰術方法,包括日志解析規則、關聯分析規則、劇本在內的各種安全內容,以往的事件響應報告,甚至用戶操作手冊)需要事先經過特定的轉換(甚至代碼開發)才能加載到安全運營平臺中,進而發揮作用。同時,這些知識的驗證、更新過程也同樣繁瑣,甚至無法閉環。GenAI和智能體則能夠以近乎自然語言的形式接收、驗證和更新這些知識,并將它們充分的連接起來,催動安全運營平臺的運轉,讓知識價值快速釋放。而隨著GenAI和智能體在安全運營中的應用門檻不斷降低,安全運營領域的專業知識將顯得尤為重要。

基于上述特征,以LLM為核心的GenAI和Agentic AI的興起為SOC的變革帶來重大機遇,新一代SOC平臺呼之欲出。

必須指出,GenAI不是對傳統AI的替代,盡管GenAI具有很多優秀特性,但在針對很多專門的運營問題時,傳統AI依然有效,而且表現得更加高效。當前GenAI自身存在的諸多不確定也限制了其發揮,需要利用傳統AI予以約束。在工程實踐中,不應追求單一類型的AI包打天下,而是要從從性價比的角度,按需使用最合適的AI。這種將多種不同AI技術整合到一起的AI技術稱作復合式AI(Composite AI)。根據Gartner的定義,復合式AI是指組合利用不同AI技術(包括GenAI、數據科學、機器學習、知識圖譜等技術)來提高學習效率,以生成層次更豐富的知識表示的AI。

此外,DeepSeek橫空出世,使得本地化部署LLM的性價比大幅提升,進一步加速了LLM在企業側的落地過程,進而帶動了AI賦能的新一代SOC平臺的落地進程。

在以LLM為核心的GenAI和Agentic AI的加持下,AI賦能的SOC4.0誕生,SOC平臺進入第四代。SOC4.0也可以稱作Agentic SecOps Platform。

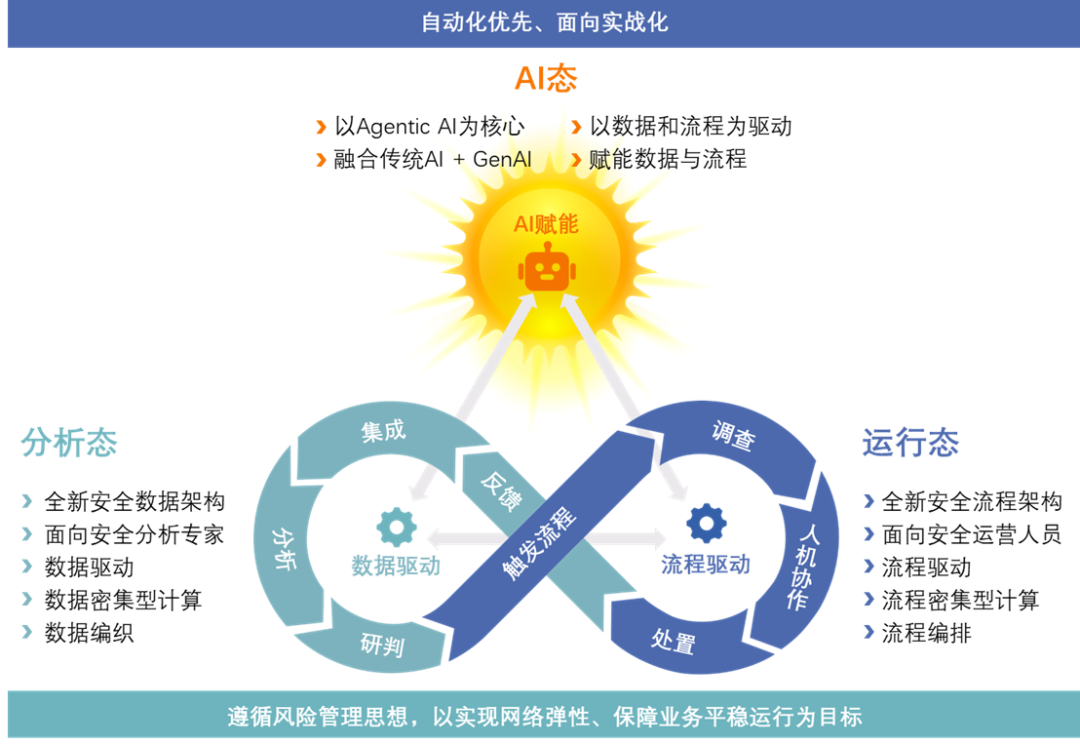

SOC4.0定義:SOC4.0是一個AI賦能的、數據與流程雙輪驅動的、自動化優先的實戰化安全運營平臺。這里,AI是安全運營能效的加速器,數據與流程是驅動安全運營平臺的原動力,自動化和實戰化是安全運營平臺的核心設計理念。同時,無論如何演變,SOC始終遵循風險管理思想,以實現網絡彈性、保障業務平穩運行為目標。

SOC4.0是AI賦能的,但又不僅僅是AI賦能的。

首先,AI賦能是SOC4.0的核心特征,Agentic AI則是SOC4.0的標志。AI將滲透到SOC4.0的方方面面和運營過程的各個環節,包括讓數據驅動和流程驅動更加高效,讓自動化更加智能,讓平臺更加實戰化,全方位提升運營效能。

其次,數據與流程雙輪驅動不僅是SOC4.0的基本特征,更是所有SOC的基本特征,刻畫了安全運營的技術本質。數據是安全運營的源泉和動力,在數據的驅動下,源源不斷地發現問題、分析問題、解決問題、總結問題。流程是安全運營的依據和手段,是安全運營持續運轉的紐帶,通過平臺連接人、運營工具、網絡安全防御設施,實現協同防御、聯防聯控。同時,數據驅動與流程驅動二者在安全運營中各有側重,且緊密相連,相互轉化。以往,我們片面強調數據驅動安全運營,忽略了流程驅動運營的重要性,使得安全運營平臺更像一個安全分析平臺,而缺乏實戰化的日常安全運營支撐能力。因此,在SOC4.0時代,必須將數據驅動和流程驅動放到同等的地位,統一進行設計。一方面,要用基于安全數據編織的新一代安全數據架構來實現數據驅動,另一方面,要用基于安全編排的新一代安全運營流程架構來實現流程驅動。同時,AI(尤指GenAI和Agentic AI)也是數據與流程驅動的。要想真正實現AI賦能,就必須先建立好數據與流程驅動的安全運營平臺技術底座。如果說AI是SOC的倍增器,相當于SOC的“0”(十倍)、“00”(百倍)、“000”(千倍),那么數據和流程驅動就是SOC的那個“1”。沒有好的數據和流程驅動的SOC是無法被AI賦能的。

第三,自動化優先作為SOC4.0的關鍵特征和設計理念之一,體現了對安全運營過程中人與機器之間協作關系的重新適配。在SOC4.0時代,安全運營的組織、流程將進行全面改造,建立起以自動化為優先的組織結構和運營流程,依托自動化安全運營平臺,重新調配人員配置、崗位職責、工作流程和規程,讓人的價值在合適的地方得到真正發揮。

第四,實戰化作為SOC4.0的另一個關鍵特征和設計理念,體現了以人為本、面向協作、價值交付的平臺使用模式。在SOC4.0時代,要為安全運營組織的每個角色提供相適應的無摩擦用戶體驗,提升團隊內部和跨團隊之間的協作性,提升安全運營平臺自身的數字化水平,并建立SOC有效性驗證和價值評估體系。

SOC4.0的五大關鍵技術特征

AI是SOC4.0的核心特征。盡管SOC早就應用了AI,但直到以LLM為代表的GenAI的出現,以及GenAI演進而來的Agentic AI在SOC領域的應用,才使得SOC真正進入了全面AI時代。如前所述,這是由GenAI和Agentic AI超越以往AI所具備的普適性、普惠性、自主性、協作性,以及知識快速激活等特性所決定的。

進一步地,Agentic AI是AI賦能SOC4.0的標志性特征,基于GenAI的Agentic AI技術特別適用于安全運營的工作過程。Agentic AI將LLM的思考力和智能體(AI Agent)的行動力結合起來,借助知識檢索和工具調用,一方面可以主動獲取安全分析所需的情境(上下文)數據,基于更多的相關性數據進行思考、理解和內容生成,做出更全面的研判和調查;另一方面可以編排各種安全控制指令,調整安全防御體系的工作姿態,做出更恰當的響應。而借助多智能體(也叫集群智能體)技術,能夠將整個思考和行動的過程分解到不同的智能體上,讓每個細化的目標執行過程更加專業精準,最終更好的實現整體目標。Gartner預測,到2028年,用于威脅檢測和事件響應的多智能體占AI部署的?例將從5%升?70%。

同時,GenAI和Agentic AI不是對傳統AI的替代,在針對很多專門的運營問題時,傳統AI依然有效,而且表現得更加高效。SOC4.0從實戰出發,使用更廣泛意義的復合式AI技術去賦能SOC,根據不同的應用場景,采用最合適的AI去解決問題。

在SOC4.0時代,AI將滲透到安全運營的方方面面和運營過程的各個環節,包括讓數據驅動和流程驅動更加高效,讓自動化更加智能,讓平臺更加實戰化,全方位提升運營效能。

必須謹記,GenAI自身還有很多問題亟待解決,譬如安全性、準確性、可解釋性、可信度、數據安全與隱私問題,等等。在利用AI賦能SOC的時候,必須通過多種手段對AI加以約束,盡可能降低風險。必要的時候,應采購額外的專業AI安全防護系統。

最后,AI賦能不等于AI萬能。正如Gartner所言,AI取代SOC中的人類職責是虛幻的。

數據驅動是SOC的技術本質之一,體現了“數據驅動安全”的思想。從技術層面看,安全運營的本質就是將海量的、分散的多元異構安全數據變成安全洞察、形成決策,并付諸行動的過程。

從SOC3.0開始,安全運營平臺的數據技術架構已經完全基于大數據技術,但隨著安全建設的不斷深入,尤其是數據驅動的GenAI的引入,現有的安全數據技術架構再次遇到瓶頸,數據驅動正在變成垃圾驅動。典型的問題譬如:(1)大數據越來越分散,數據集中的代價越來越高,這不僅體現在邊緣檢測的興起導致的數據引力問題,也體現在安全運營所需的大數據集合日益分散(譬如很多企業的日志數據中心、資產數據中心、暴露面數據中心、情報數據中心都是分散建設的),還有的單位存在多套不同的安全管理平臺、安全運營平臺、態勢感知平臺的問題。傳統的大數據技術,以及所謂的“安全數據中臺”設計思路遭遇挑戰。(2)新的數據不斷涌現,不同數據間的關系日趨復雜,現有數據架構存在缺陷,導致情境數據難以有效利用,阻礙了安全數據的價值釋放。(3)日益復雜的安全數據自身安全與隱私問題對現有數據架構提出了各種挑戰。(4)更重要的在于,AI賦能是建立在數據基礎之上的,如果沒有標準化、邏輯統一和高質量的安全數據,AI應用的結果也只能還是“垃圾進,垃圾出”,而現有的數據架構已經很難再有所作為。因此,必須用新的數據架構去驅動SOC4.0!

幸運的是,在數據管理與分析領域,已經提出了新的可以應對上述挑戰的新型數據架構設計理念和框架,即數據編織(Data Fabric)。

數據編織作為新型跨不同來源和位置的數據集成與管理的設計范式,旨在建立一套按需編排的數據管道和可擴展的自動化數據服務框架,連接各種數據管理技術和流程,簡化數據集成過程,實現無縫的數據治理、訪問與分發。

對于SOC4.0而言,安全數據編織就是對安全運營中的所有安全要素信息采用數據編織的思想,以元數據為基礎,統一數據模型和數據治理,編排數據管道,構建邏輯上統一的數據層,并持續監控數據質量。如果傳統的安全運營平臺數據架構是構建一個傳統重量級數據中臺的話,那么基于安全數據編織的安全運營平臺數據架構則旨在建立一個輕量級的數據中臺。

與此同時,在數據管理與分析領域,數據架構的工程化實踐越來越成熟,現代數據棧(MDS)的興起,為安全運營平臺的數據架構設計提供了一套可供參考的最佳實踐。

SOC4.0必須基于安全數據編織的思想,采用現代數據棧的最佳實踐,摒棄舊的大數據架構,構建新一代安全數據架構。新一代安全數據架構應包括數據治理、數據編排、數據集成、數據存算、數據分析、數據呈現、數據分發7個構件。基于新一代安全數據架構,實現按需集成數據,簡化數據管理,釋放數據價值,為安全運營平臺的AI化和自動化提供堅實的數據底座,以實現高效的數據驅動的安全運營。

流程驅動是SOC的技術本質之一,真正閉環的安全運營過程是數據驅動和流程驅動疊加的結果。譬如,通過數據驅動的分析識別的安全事件需要觸發響應流程,進而通過響應流程實現事件的處置閉環。又譬如,數據驅動的資產和漏洞分析必定要觸發資產和漏洞處置流程。還有時候,也存在流程驅動觸發數據驅動的過程,譬如通過預警通報接收流程接收到來自外部的預警通報信息后,導入平臺進行數據驅動的分析的過程。

長期以來,人們都忽略了流程驅動的重要性,將流程獨立于平臺之外,僅存在于安全運營人員的心中,或者僅僅進行簡單的設計,導致大部分安全運營平臺更傾向于一個分析平臺,而不是響應處置平臺,安全運營的大量流程沒有著落。

一個完整的安全運營平臺必須是數據與流程雙輪驅動的。數據是安全運營的源泉和動力,在數據的驅動下,源源不斷地發現問題、分析問題、解決問題、總結問題。流程是安全運營的依據和手段,是安全運營持續運轉的紐帶,通過平臺連接人、運營工具、網絡安全防御設施,實現協同防御、聯防聯控。數據和流程分別驅著動安全運營的兩種狀態:數據驅動的分析態和流程驅動的運行態。只有數據驅動沒有流程驅動的安全運營平臺只能叫做安全分析平臺,而只有流程驅動沒有數據驅動的安全運營平臺只能叫做安全運營工作辦理平臺(安全OA)。

SOC4.0強調要將數據驅動和流程驅動放到同等的地位,統一進行設計。從流程驅動的角度而言,SOC4.0必須以工作流引擎為底座,構建基于安全編排的新一代運營流程架構。

安全編排(Security Orchestration)概念并不新鮮,SOC3.0中就存在,它是安全編排響應與自動化(SOAR)系統的一項關鍵技術。安全編排是將企業和組織在安全運營過程中涉及的不同系統或者一個系統內部不同組件的安全功能封裝后形成的安全能力和人工檢查點按照一定的邏輯關系組合到一起,以完成某個特定的安全運營過程和規程。安全編排是將安全運營相關的工具/技術、流程和人員等各種能力整合到一起的一種協同工作方式。

在實現安全編排方面,傳統的SOAR存在明顯的缺陷。一方面,SOAR對于機器到機器的協作流程編排有效,但對人到人的協作流程編排卻難以支撐。另一方面,SOAR的安全編排都是靜態的、固定式編排,一旦流程發生變化,就必須由安全運營人員手工更新,維護成本很高。

因此,SOC4.0的新一代流程架構必須采用Agentic AI賦能的智能化雙流程編排引擎架構模式。其中一個引擎面向機器到機器的協作流程編排,表現形式為劇本。該引擎以劇本高速運行為設計目標,滿足需要機器速度進行響應處置的應用場景需求。另一個引擎面向人到人的協作流程編排,表現形式為服務流程。該引擎支持復雜的流程流轉,滿足各類安全運營類辦公場景的需求。同時,劇本和服務流程可以互相引用,實現跨人機處理的復雜應用場景。進一步地,在雙引擎基礎之上,引入Agentic AI技術,用基于GenAI的智能體進一步提升流程運行的智能化水平,將靜態、固定式的流程變成動態、自適應的流程,將與機器(各種設備和系統)的API接口MCP化,實現智能自適應協作。

必須謹記的是,機械式安全編排和智能化安全編排各有優劣勢,不應片面追求智能化流程,應該分場合使用,發揮出各自的優勢。譬如,劇本具有很強的一致性,且執行速度快,可用于確定的流程場景。而智能體適合沒有流程或者現有流程有缺陷的場景,可以智能地進行規劃,耗費相對較長的反復思考時間,自適應地完成預定任務。當某個智能體順利完成任務后,經用戶確認,應將工作流程進行恰當的固化,變成某種“劇本”,以便后續可以更加一致高速地運行。此外,當前的工程實踐中,Agentic AI也不是純靠GenAI思考的,也需要某種“靜態工作流”的輔助。

自動化優先是SOC4.0的關鍵特征之一。Gartner預測,到2027年,由于自動化程度的提高和超大規模擴展策略,25%的常見SOC任務的成本效率將提高50%。

如果把自動化看作一項技術,那么自動化優先就代表一種SOC的設計理念。

從技術角度看,自動化必須深度嵌入安全運營平臺的數據架構和流程架構之中。數據編織架構是原生自動化的,從數據自動化采集,到基于規則或者基于模型的自動化數據分析,再到各類安全報表報告的自動定期生成和分發。面向流程的編排引擎也是原生自動化的,不論是劇本編排還是服務流程的編排,流程節點都是基于規則自動跳轉。

從設計理念角度看,自動化優先體現了對安全運營過程中人與機器之間協作關系的重新適配,從而使得SOC4.0與其它SOC顯著不同。

在SOC4.0之前,安全運營組織和流程基本都是建立人工處理的基礎之上的。譬如很多企業和組織建立了監測、研判、處置團隊,或者L1、L2、L3三線團隊,通過有組織的分工協作,實現對安全告警和事件的閉環響應。這些組織基本上采用金字塔機構,負責監測或者L1團隊人員最多,往上逐漸減少,表明監測告警的工作量最大。隨著安全運營平臺的不斷升級迭代,自動化水平不斷提升,各級團隊越來越多依賴自動化來提升自身的工作效率,但整個團隊設置和流程設計基本上沒有變化。隨著自動化運營的成熟和智能化運營的引入,現有的組織和流程阻礙了運營效能的提升。

在SOC4.0時代,安全運營的組織、流程將進行全面改造,建立起以自動化為優先的組織結構和運營流程,依托自動化安全運營平臺,重新調配人員配置、崗位職責、工作流程和規程,讓人的價值在合適的地方得到真正發揮。譬如,L1團隊人員將大幅減少甚至取消,分流到其它團隊,告警的分類分級和安全事件的生成工作已經盡可能地交給安全運營平臺智能自動的執行。L2團隊的工作起點不是對事件進行規程化的調查,而是基于安全運營平臺自動化事件調查的結果進行研判。處置團隊則更多的是與相關安全事件的責任部門、IT部門進行溝通協商,確定處置方案,真正的處置指令執行交由安全運營平臺自動執行。然后,各個環節節約下來的編制投入到安全運營有效性驗證、價值評估、常態化攻防對抗演練、滲透測試等其它更重要且缺乏人手的工作中去。

自動化優先的流程設計要求盡可能地將機器與機器之間多步交互變成完全自動化的,同時盡可能地減少人與機器、人與人之間的交互步驟,充分發揮自動化的能力,簡化流程。

自動化優先的安全運營組織和流程設計的目標是完善組織結構、簡化運營流程、提升運營效率,但并不意味著減少人員。SOC4.0體系之下,還有很多安全運營工作尚待開展,亟需大量人員投入,譬如安全內容開發運營、威脅獵捕、有效性驗證、對抗演練,等等。

對于安全運營平臺而言,自動化優先意味著需要平臺提供有力的支撐,重點是要提供一個可靈活定制的、基于編排的流程架構驅動的安全協作中心。

最后,自動化優先不等于自動化一切,自動化只是手段不是目標,安全運營最終還是面向人的。正如Gartner所言,永遠不會有完全自動化的SOC,與追求端到端自動化相比,聚焦于關鍵任務和工作流程的自動化更加有效。

實戰化作為SOC4.0的另一個關鍵特征,體現了以人為本、面向協作、價值交付的平臺使用模式,本質上就是要讓安全運營平臺簡單、好用。SOC4.0要從多個方面入手,不斷提升平臺的實戰化水平,增強安全運營人員和各級管理者的獲得感。

SOC4.0要為安全運營組織的每個角色提供相適應的UI和簡潔的用戶體驗,讓他們無摩擦地使用平臺。

SOC4.0要加強流程架構驅動的安全協作中心的功能設計,讓安全運營流程能夠真正落到平臺上,同時要支持多樣化的協同工作模式,便于運營人員之間、跨安全和業務團隊之間交流分享,便于各類安全工具、設備和系統之間協同工作。

SOC4.0要加強平臺自身數字化的功能設計,實現安全運營的數字化,對數據處理、流程運行和人員工作等過程進行全程記錄,對安全運營平臺中的數據、安全內容、流程進行有效性驗證和價值評估,對安全運營人員實施績效考核。

SOC4.0還需要考慮如何讓平臺的使用者便捷地、與時俱進地擴展SOC平臺的業務能力。

總結

審視當下,安全運營平臺依然面對諸多挑戰,包括:實戰化程度不夠、大數據導致數據過載和工作疲勞、平臺的智能化和自動化水平亟待提升、安全運營價值難以體現、定制擴展能力薄弱,等等。SOC3.0的數據架構、流程架構、智能化程度和自動化水平已經無法驅動安全運營進一步提升。

近兩年,生成式AI為SOC的變革帶來重大機遇。以LLM為核心的GenAI和Agentic AI在傳統AI的基礎之上,憑借普適化、普惠化、協作化、自主化和知識價值快速釋放等特性,使安全運營效能獲得了極大提升,AI賦能的SOC4.0應運而生。

SOC4.0是一個AI賦能的、數據與流程雙輪驅動的、自動化優先的實戰化安全運營平臺。同時,無論如何演變,SOC始終遵循風險管理思想,以實現網絡彈性、保障業務平穩運行為目標。

SOC4.0采用以Agentic AI為核心的復合式AI賦能安全運營,采用基于安全數據編織的新一代數據架構和基于安全編排的新一代流程架構的雙輪模式驅動安全運營,采用自動化優先和面向實戰的設計理念。

展望未來,隨著AI的能力越來越強大,AI應用門檻將不斷降低,AI應用方式將越來越便捷,SOC4.0的智能化水平將不斷提升。安全運營將始終以人為本,以數據和流程為底座,AI永遠不能取代人,而是增強人、賦能數據和流程。

未來已來!現在開始,邁入AI賦能的SOC4.0(Agentic SecOps Platform)時代!