每周安全速遞3?? | 新興勒索軟件GLOBAL GROUP威脅全球多行業(yè)

發(fā)布時間:2025-07-18

閱讀次數(shù): 214 次

新興勒索軟件GLOBAL GROUP威脅全球多行業(yè)

安全人員發(fā)現(xiàn)了一個名為GLOBAL GROUP的新興勒索軟件即服務(wù)(RaaS)品牌,該組織由代號為“$$$”的威脅行為者在Ramp4u論壇上推廣。GLOBAL GROUP的目標(biāo)客戶主要包括美國和歐洲的多個行業(yè),尤其在醫(yī)療保健和工業(yè)領(lǐng)域。該組織可能是Black Lock RaaS品牌的重塑,旨在重建信譽并擴(kuò)大其聯(lián)盟網(wǎng)絡(luò)。GLOBAL GROUP通過Tor網(wǎng)絡(luò)運營專用泄密網(wǎng)站,并聲稱已有17名受害者,其中大多數(shù)來自醫(yī)療行業(yè)。該組織利用初始訪問代理(IAB)來獲取網(wǎng)絡(luò)進(jìn)入權(quán)限,并使用針對Fortinet、Palo Alto和Cisco設(shè)備的攻擊手段。特別值得注意的是,該RaaS平臺融合了人工智能技術(shù),自動化的贖金談判面板能夠有效施加心理壓力,促使受害者支付高額贖金。

https://blog.eclecticiq.com/global-group-emerging-ransomware-as-a-service

勒索軟件新變種Interlock RAT利用FileFix進(jìn)行攻擊

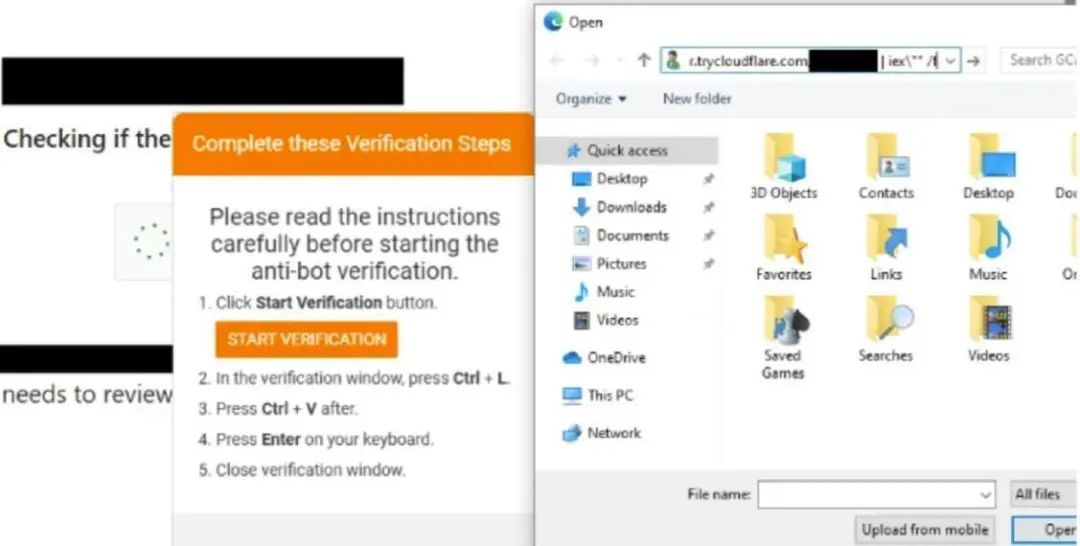

安全人員揭示了一種新變種的Interlock遠(yuǎn)程訪問木馬(RAT),該木馬具備極強的抵御攻擊能力,主要通過KongTuke Web注入進(jìn)行傳播。這種新型Interlock RAT變種采用PHP進(jìn)行攻擊,與之前基于JavaScript的NodeSnake變種不同。自2025年5月以來,研究人員觀察到KongTuke相關(guān)的活動,惡意代碼以單行腳本形式隱藏在受感染網(wǎng)站的HTML中,誘使用戶點擊驗證碼以“驗證人類身份”。一旦用戶執(zhí)行相應(yīng)操作,惡意軟件便會在受害者設(shè)備上運行,進(jìn)一步獲取系統(tǒng)配置信息并建立強大的命令與控制(C2)通道。Interlock RAT利用合法的Cloudflare服務(wù)隱藏其C2服務(wù)器,確保其持續(xù)性和隱蔽性。

https://thedfirreport.com/2025/07/14/kongtuke-filefix-leads-to-new-interlock-rat-variant/

俄羅斯職業(yè)籃球運動員丹尼爾·卡薩特金因涉嫌參與勒索軟件攻擊,于6月21日在法國巴黎戴高樂機(jī)場被捕。卡薩特金曾在美國賓夕法尼亞州立大學(xué)參加過NCAA籃球比賽,后返回俄羅斯效力于MBA-MAI隊。此次逮捕是美國國際逮捕令的一部分,他被指控?fù)?dān)任勒索軟件團(tuán)伙的談判代表。美國正尋求將其引渡,以面對“密謀實施計算機(jī)欺詐”等指控。其律師聲稱卡薩特金與案件無關(guān),只是購買了一臺二手電腦,且不懂電腦操作。該勒索軟件團(tuán)伙在2020年至2022年間對900多家公司發(fā)動攻擊,包括兩家聯(lián)邦機(jī)構(gòu)。目前案件仍在調(diào)查中。

https://www.bleepingcomputer.com/news/security/russian-pro-basketball-player-arrested-for-alleged-role-in-ransomware-attacks/

伊朗支持的勒索軟件即服務(wù)(RaaS)Pay2Key以新名稱Pay2Key.I2P再次出現(xiàn)。該組織與Fox Kitten(又名Lemon Sandstorm)APT組織有關(guān),并與Mimic勒索軟件密切相關(guān)。Pay2Key.I2P向支持伊朗或攻擊伊朗敵人的網(wǎng)絡(luò)犯罪分子提供高達(dá)80%的利潤分成,表明其意識形態(tài)承諾。自2025年2月首次亮相以來,該組織已成功收取51筆贖金,總金額超過400萬美元,個別運營商獲利達(dá)10萬美元。Pay2Key.I2P是首個托管在隱形互聯(lián)網(wǎng)項目(I2P)上的RaaS平臺,其勒索軟件構(gòu)建器已包含針對Linux系統(tǒng)的選項,且結(jié)合了多種規(guī)避技術(shù),如禁用Microsoft Defender Antivirus,以減少取證痕跡。

https://thehackernews.com/2025/07/iranian-backed-pay2key-ransomware.html

浙公網(wǎng)安備 33010502006954號

浙公網(wǎng)安備 33010502006954號