美創科技打造縣域醫療災備新標桿|神木市醫院 HIS 系統數據庫分鐘級切換演練實錄

2025-07-02

百萬罰單警示!DCAS助力金融機構筑牢數據安全防線,實現監管合規

2025-06-20

2025中國互聯網產業年會丨《中國互聯網產業綠色算力發展倡議》正式發布

2025-02-07

美創用戶專訪 | 精細化管理:醫療行業數據分類分級的策略與實踐

2025-01-10

容災演練雙月報|美創助力某特大型通信基礎設施央企順利完成多個核心系統異地容災演練

2025-01-10

存儲域

數據庫加密 諾亞防勒索訪問域

數據庫防水壩 數據庫防火墻 數據庫安全審計 動態脫敏流動域

靜態脫敏 數據水印 API審計 API防控 醫療防統方運維服務

數據庫運維服務 中間件運維服務 國產信創改造服務 駐場運維服務 供數服務安全咨詢服務

數據出境安全治理服務 數據安全能力評估認證服務 數據安全風險評估服務 數據安全治理咨詢服務 數據分類分級咨詢服務 個人信息風險評估服務 數據安全檢查服務近期,勒索病毒的“發病率”越來越高,一旦“中招”,將會被黑客無情“宰割”。對比11月份的勒索病毒情況,Makop勒索病毒的活動明顯增強,并且該病毒正在大范圍傳播,給中招企業帶來了極高的經濟損失。

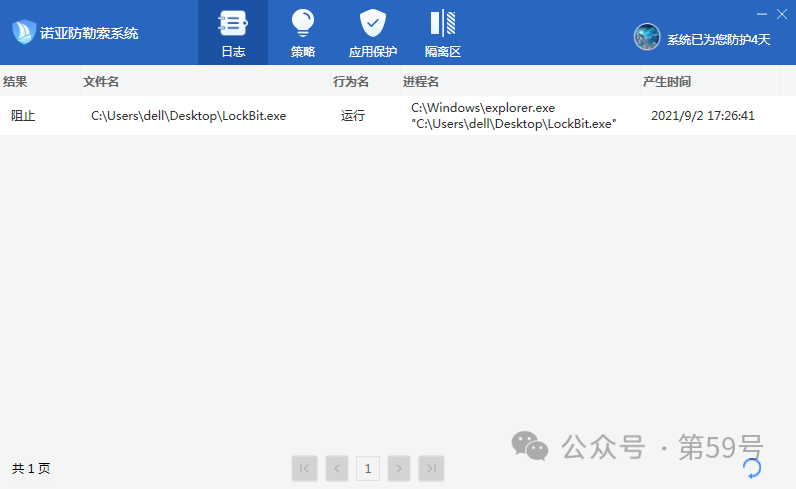

從受害者所在地域分布來看,攻擊者更傾向于經濟發達地區和人口密集地區。原因可能為經濟發達地區更具有贖金交付能力,而人口密集地區數據被破壞后可能造成更嚴重的社會負面影響。

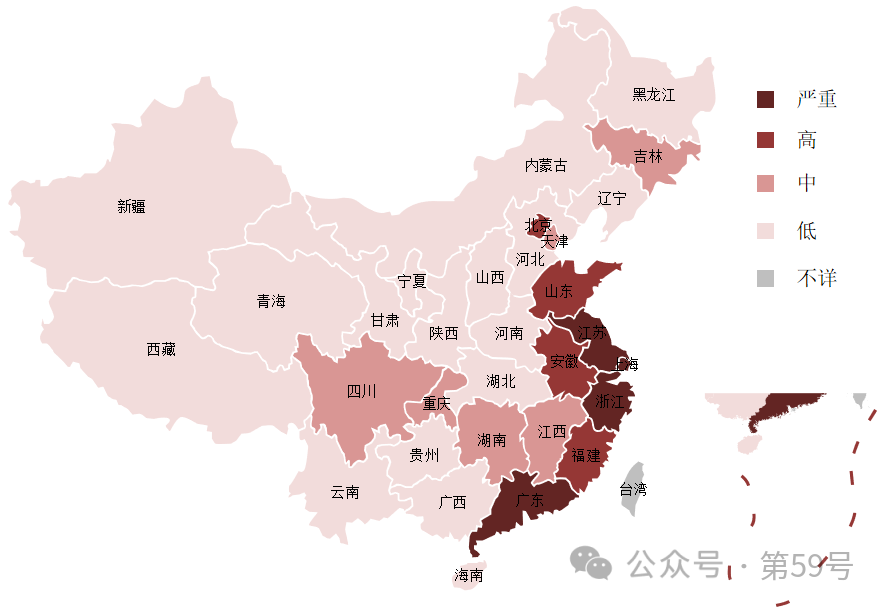

從行業劃分來看,數據價值較高的教育、醫療、制造業、互聯網等行業遭受的攻擊較為嚴重。

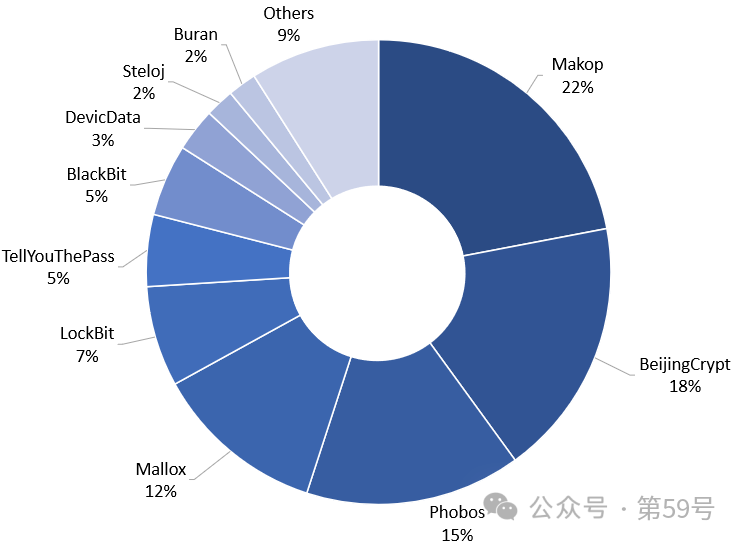

下圖是美創第59號實驗室對勒索病毒監測后所計算出的12月份勒索病毒家族流行度占比分布圖。Makop家族占比22%居首位,BeijingCrypt家族占比18%位居第二,Phobos家族以15%位居第三,均為過往的流行家族。

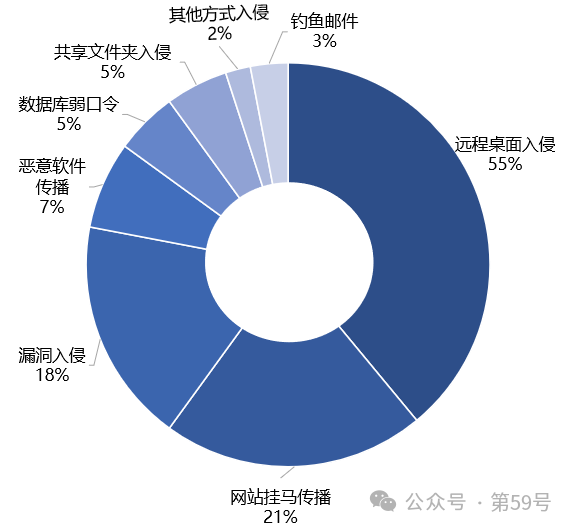

勒索病毒傳播方式

下圖為勒索病毒傳播的各種方式的占比情況。根據統計可以看出,勒索病毒的主要攻擊方式依然以遠程桌面入侵為主,其次利用網站掛馬和高危漏洞等方式傳播,整體攻擊方式呈現多元化的特征。

Makop勒索病毒出現于2020年1月下旬,目前已知主要通過惡意郵件渠道傳播。Makop病毒加密的方式,是通過本地生成一個隨機的AES BLOB,使用RSA公鑰對其進行加密后放到被加密文件尾部,同時用上述隨機AES密碼對文件內容進行加密,全盤加密完成后對內存中使用到的隨機AES BLOB進行了清理。

Phobos勒索軟件從2019年開始在全球流行,并一直保持著很高的活躍度,并常年占據勒索病毒榜單前三,其不斷推出新變種,并頻繁通過RDP暴破、釣魚郵件等方式對企業單位及個人用戶進行攻擊,使受害者遭受數據財產的嚴重損失,影響十分惡劣。

位于吉林省的某企業遭到了BlackBit勒索病毒的入侵,影響了部分業務系統的運行。據了解,BlackBit勒索病毒憑借其高級的加密算法,迅速將企業服務器上的數據文件加密,導致所有數據都無法打開及訪問。

3.BlackBit勒索病毒通常是利用RDP暴力破解獲取對目標機器的初始訪問權限。

河南某企業遭DevicData勒索病毒攻擊,此次攻擊事件導致多臺服務器遭到了破壞,多個服務受到影響。據悉,該企業服務器上的文件被加密鎖定,文件名也被篡改為“.DevicData-D-XXXXXXXX”后綴。DevicData勒索病毒還生成了警告彈窗,其中包含有關贖金支付方式、加密貨幣地址以及一些威脅或恐嚇的言辭。

2.若企業內部不慎感染了勒索病毒,將有可能在短時間內造成大面積文件加密,造成不可挽回的損失。

福建某企業反饋其內部服務器上的所有文件都被加密,且添加了“.mkp”后綴,這也導致了部分業務被擱置。通過對被加密樣本的分析檢測,可判斷此次攻擊的病毒為Makop勒索家族旗下的病毒變種。

2.Makop勒索病毒使用RSA+AES的方式加密文件。加密時會嘗試結束后臺應用的進程,以獨占文件完成加密;排除部分加密白名單文件不加密;病毒會嘗試加密有寫權限的網絡共享文件;加密結束后,會刪除系統卷影信息,以防止用戶通過文件恢復功能找回文件。

(一)隔離中招主機

(二)排查業務系統

在已經隔離被感染主機后,應對局域網內的其他機器進行排查,檢查核心業務系統是否受到影響,生產線是否受到影響,并檢查備份系統是否被加密等,以確定感染的范圍。

(三)聯系專業人員

面對嚴峻的勒索病毒威脅態勢,美創第59號實驗室提醒廣大用戶,勒索病毒以防為主,注意日常防范措施,以盡可能免受勒索病毒感染:

① 及時給辦公終端和服務器打補丁,修復漏洞,包括操作系統以及第三方應用的補丁,防止攻擊者通過漏洞入侵系統。

② 盡量關閉不必要的端口,如139、445、3389等端口。如果不使用,可直接關閉高危端口,降低被漏洞攻擊的風險。

③ 不對外提供服務的設備不要暴露于公網之上,對外提供服務的系統,應保持較低權限。

④ 企業用戶應采用高強度且無規律的密碼來登錄辦公系統或服務器,要求包括數字、大小寫字母、符號,且長度至少為8位的密碼,并定期更換口令。

⑤ 數據備份保護,對關鍵數據和業務系統做備份,如離線備份,異地備份,云備份等, 避免因為數據丟失、被加密等造成業務停擺,甚至被迫向攻擊者妥協。

⑥ 敏感數據隔離,對敏感業務及其相關數據做好網絡隔離。避免雙重勒索病毒在入侵后輕易竊取到敏感數據,對公司業務和機密信息造成重大威脅。

⑦ 盡量關閉不必要的文件共享。

⑧ 提高安全運維人員職業素養,定期進行木馬病毒查殺。

⑨ 部署美創數據庫防火墻,可專門針對RushQL數據庫勒索病毒進行防護。

⑩ 安裝諾亞防勒索軟件,防御未知勒索病毒。

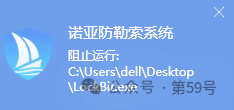

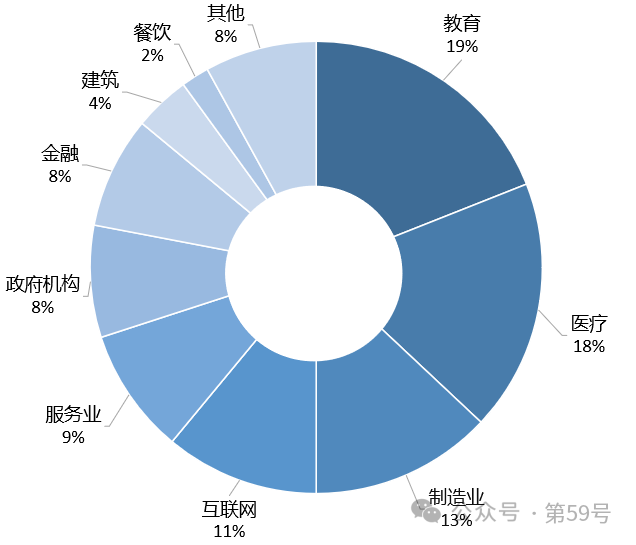

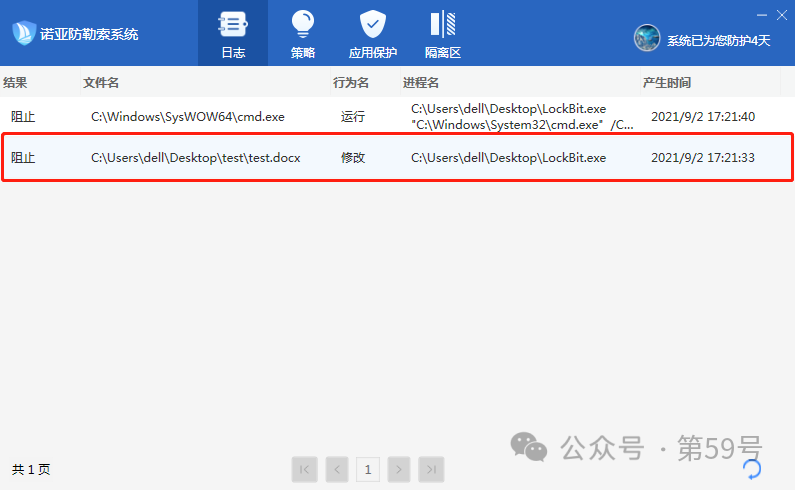

為了更好地應對已知或未知勒索病毒的威脅,美創通過對大量勒索病毒的分析,基于零信任、守白知黑原則,創造性地研究出針對勒索病毒的終端產品【諾亞防勒索系統】。諾亞防勒索在不關心漏洞傳播方式的情況下,可防護任何已知或未知的勒索病毒。以下為諾亞防勒索針對勒索病毒的防護效果。

美創諾亞防勒索可通過服務端統一下發策略并更新。默認策略可保護office文檔【如想保護數據庫文件可通過添加策略一鍵保護】。

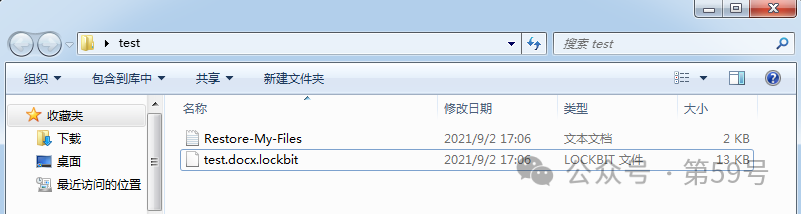

無諾亞防勒索防護的情況下:

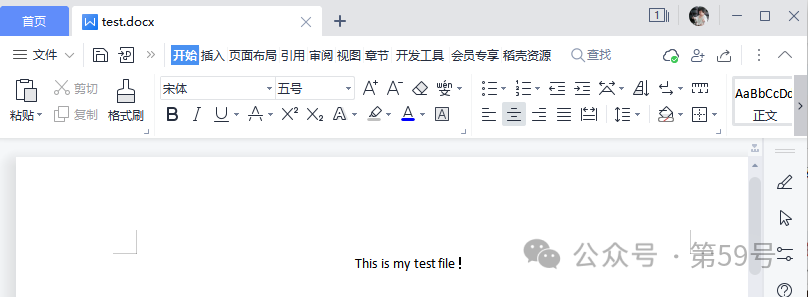

在test目錄下,添加以下文件,若服務器中了勒索病毒,該文件被加密,增加統一的異常后綴,并且無法正常打開。

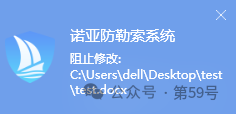

開啟諾亞防勒索的情況下:

雙擊執行病毒文件,當勒索病毒嘗試加密被保護文件,即test目錄下的文件時,諾亞防勒索提出警告并攔截該行為。

查看系統上被測試的文件,可被正常打開,成功防護惡意軟件對被保護文件的加密行為。

開啟堡壘模式的情況下:

為保護系統全部文件,可一鍵開啟諾亞防勒索的堡壘模式。堡壘模式主要針對亞終端,例如ATM機,ATM機的終端基本不太會更新,那么堡壘模式提供一種機制:任何開啟堡壘模式之后再進入終端的可執行文件都將被阻止運行,從而實現諾亞防勒索的最強防護模式。

運行在堡壘模式下,執行該病毒,立刻被移除到隔離區,因此可阻止任何已知或未知勒索病毒的執行。