美創科技打造縣域醫療災備新標桿|神木市醫院 HIS 系統數據庫分鐘級切換演練實錄

2025-07-02

百萬罰單警示!DCAS助力金融機構筑牢數據安全防線,實現監管合規

2025-06-20

2025中國互聯網產業年會丨《中國互聯網產業綠色算力發展倡議》正式發布

2025-02-07

美創用戶專訪 | 精細化管理:醫療行業數據分類分級的策略與實踐

2025-01-10

容災演練雙月報|美創助力某特大型通信基礎設施央企順利完成多個核心系統異地容災演練

2025-01-10

存儲域

數據庫加密 諾亞防勒索訪問域

數據庫防水壩 數據庫防火墻 數據庫安全審計 動態脫敏流動域

靜態脫敏 數據水印 API審計 API防控 醫療防統方運維服務

數據庫運維服務 中間件運維服務 國產信創改造服務 駐場運維服務 供數服務安全咨詢服務

數據出境安全治理服務 數據安全能力評估認證服務 數據安全風險評估服務 數據安全治理咨詢服務 數據分類分級咨詢服務 個人信息風險評估服務 數據安全檢查服務

美國網絡安全和基礎設施安全局(CISA)將一個在勒索軟件攻擊中被濫用的高嚴重性Windows漏洞標記為零日漏洞,并添加到由CISA維護的軟件安全漏洞目錄中。該漏洞被跟蹤為CVE-2024-26169,由Windows系統錯誤報告服務中的不正確權限管理缺陷引起。成功利用該漏洞可使本地攻擊者在無需用戶交互的低復雜性攻擊中獲得系統高級別權限。微軟已于2024年3月12日的每月補丁更新中修補了該漏洞。

https://www.cisa.gov/known-exploited-vulnerabilities-catalog

制造業巨頭Keytronic遭遇勒索軟件攻擊后泄露數據

參考鏈接:

美國醫療系統巨頭Ascension遭遇勒索軟件攻擊

參考鏈接:

食品巨頭Panera Bread遭遇勒索攻擊泄露敏感數據

美國食品連鎖巨頭Panera Bread通知員工,未知威脅行為者在三月的勒索軟件攻擊中竊取了他們的敏感個人信息。公司及其特許經營店在美國48個州和加拿大安大略省經營2160家以Panera Bread或Saint Louis Bread Co命名的咖啡館。在向加利福尼亞州總檢察長辦公室提交的數據泄露通知信中,Panera表示發現了所謂的“安全事件”,采取了措施控制泄露,聘請了外部網絡安全專家調查事件,并通知了執法部門。公司在通知信中說:“相關文件已被審查,2024年5月16日,我們確定一份文件包含了您的姓名和社會安全號碼。”Panera表示,將為此次數據泄露的受影響者提供為期一年的CyEx's Identity Defense Total會員服務,包括信用監控、身份檢測和身份盜竊解決方案。公司尚未公開披露受影響的員工數量、攻擊背后的威脅行為者及事件的性質。

參考鏈接:

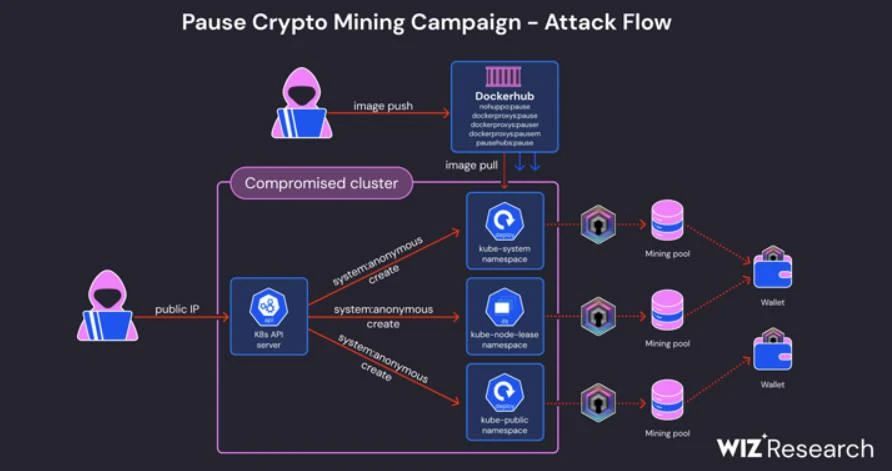

研究人員發現針對錯誤配置Kubernetes集群的挖礦活動

研究人員警告稱,一場正在進行的加密劫持活動正針對配置錯誤的Kubernetes集群來挖掘Dero加密貨幣。在這次事件中,威脅行為者利用對互聯網開放的集群的匿名訪問來啟動惡意容器鏡像,這些鏡像托管在Docker Hub上,有些已超過10000次下載。這些Docker鏡像包含一個UPX包裝的DERO挖礦程序,名為‘pause’。

參考鏈接:

Black Basta勒索軟件疑似利用微軟Windows零日漏洞

據研究人員的新發現,與Black Basta勒索軟件有關的威脅行為者可能利用了最近披露的微軟Windows錯誤報告服務中的權限提升漏洞作為零日漏洞。該安全漏洞是CVE-2024-26169(CVSS評分:7.8),是Windows錯誤報告服務中的一個權限提升漏洞,可能被利用以獲得SYSTEM權限。微軟于2024年3月修補了該漏洞。研究人員團隊表示:“對最近攻擊中部署的漏洞利用工具的分析顯示,其編譯時間可能早于補丁發布,這意味著至少有一個組織可能將此漏洞作為零日漏洞進行利用。”該財務動機威脅集群被公司追蹤為Cardinal,并被網絡安全社區監控為Storm-1811和UNC4393。該組織通過部署Black Basta勒索軟件來貨幣化訪問,通常利用其他攻擊者獲得的初始訪問權——最初是QakBot,然后是DarkGate——來攻擊目標環境。近幾個月來,威脅行為者已被觀察到使用合法的微軟產品如Quick Assist和Microsoft Teams作為攻擊媒介感染用戶。

參考鏈接: