美創科技打造縣域醫療災備新標桿|神木市醫院 HIS 系統數據庫分鐘級切換演練實錄

2025-07-02

百萬罰單警示!DCAS助力金融機構筑牢數據安全防線,實現監管合規

2025-06-20

2025中國互聯網產業年會丨《中國互聯網產業綠色算力發展倡議》正式發布

2025-02-07

美創用戶專訪 | 精細化管理:醫療行業數據分類分級的策略與實踐

2025-01-10

容災演練雙月報|美創助力某特大型通信基礎設施央企順利完成多個核心系統異地容災演練

2025-01-10

存儲域

數據庫加密 諾亞防勒索訪問域

數據庫防水壩 數據庫防火墻 數據庫安全審計 動態脫敏流動域

靜態脫敏 數據水印 API審計 API防控 醫療防統方運維服務

數據庫運維服務 中間件運維服務 國產信創改造服務 駐場運維服務 供數服務安全咨詢服務

數據出境安全治理服務 數據安全能力評估認證服務 數據安全風險評估服務 數據安全治理咨詢服務 數據分類分級咨詢服務 個人信息風險評估服務 數據安全檢查服務2025年03月17日-2025年03月23日

本周漏洞態勢研判情況

本周信息安全漏洞威脅整體評價級別為中。

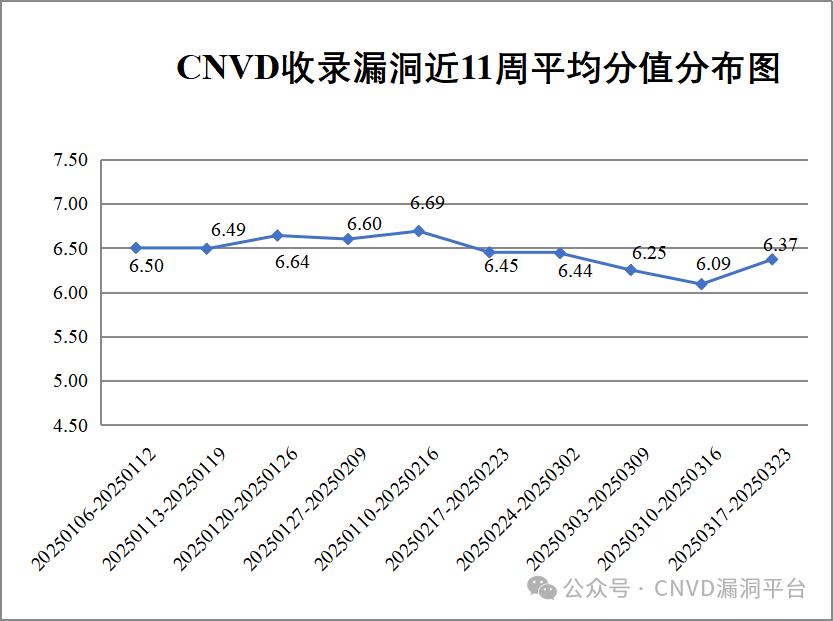

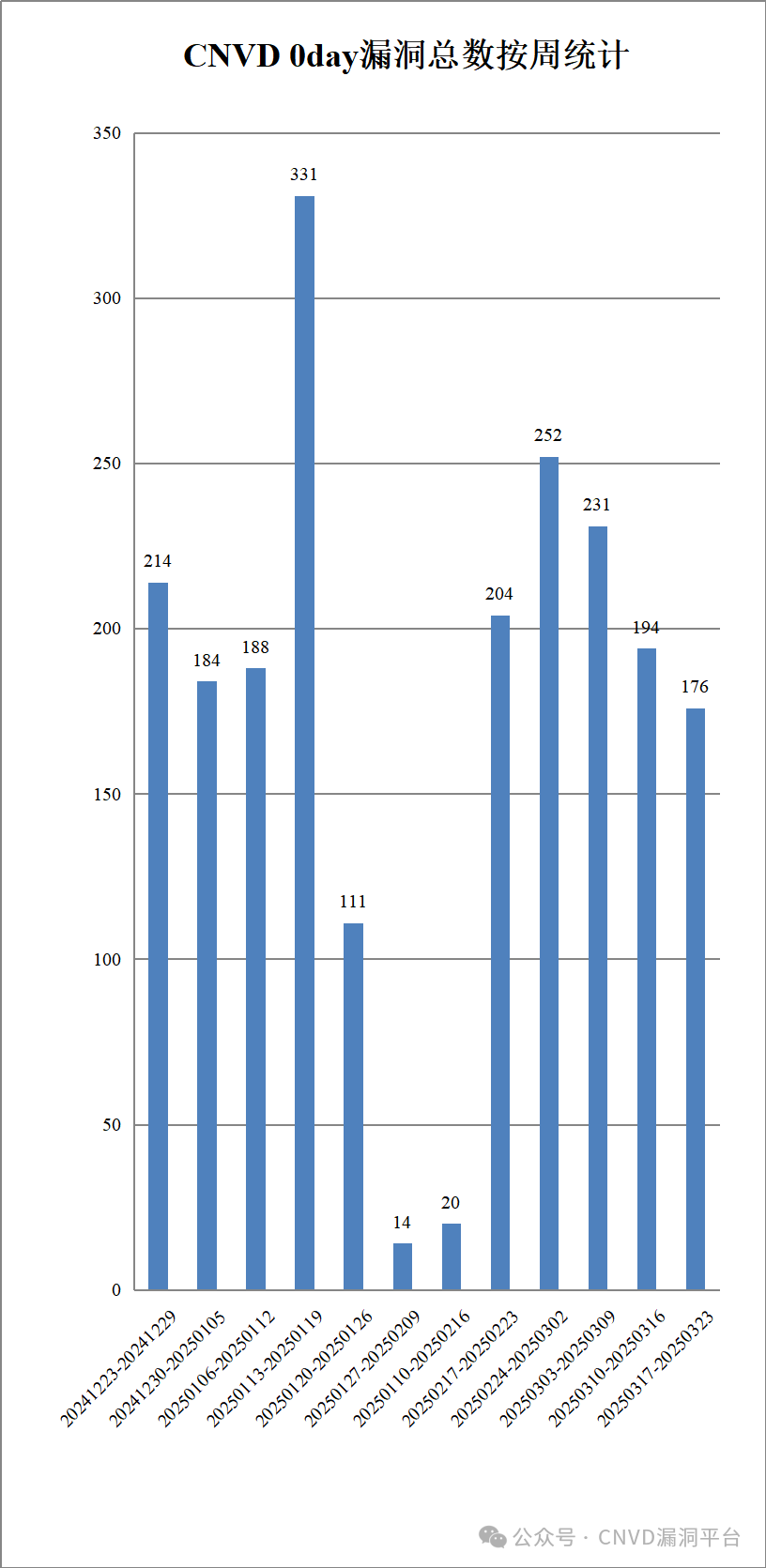

國家信息安全漏洞共享平臺(以下簡稱CNVD)本周共收集、整理信息安全漏洞273個,其中高危漏洞128個、中危漏洞123個、低危漏洞22個。漏洞平均分值為6.37。本周收錄的漏洞中,涉及0day漏洞176個(占64%),其中互聯網上出現“Hoosk title/Title參數跨站腳本漏洞、CodeAstro Internet Banking System跨站腳本漏洞(CNVD-2025-05224)”等零日代碼攻擊漏洞。本周CNVD接到的涉及黨政機關和企事業單位的漏洞總數8395個,與上周(9662個)環比減少13%。

圖1 CNVD收錄漏洞近10周平均分值分布圖

本周漏洞事件處置情況

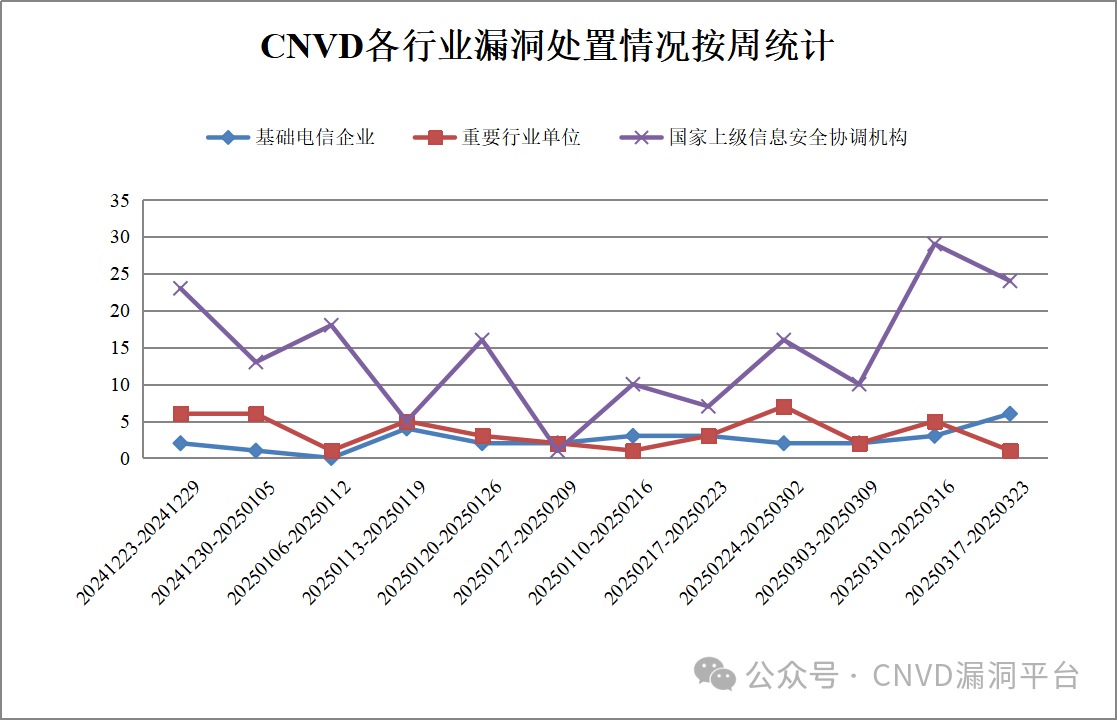

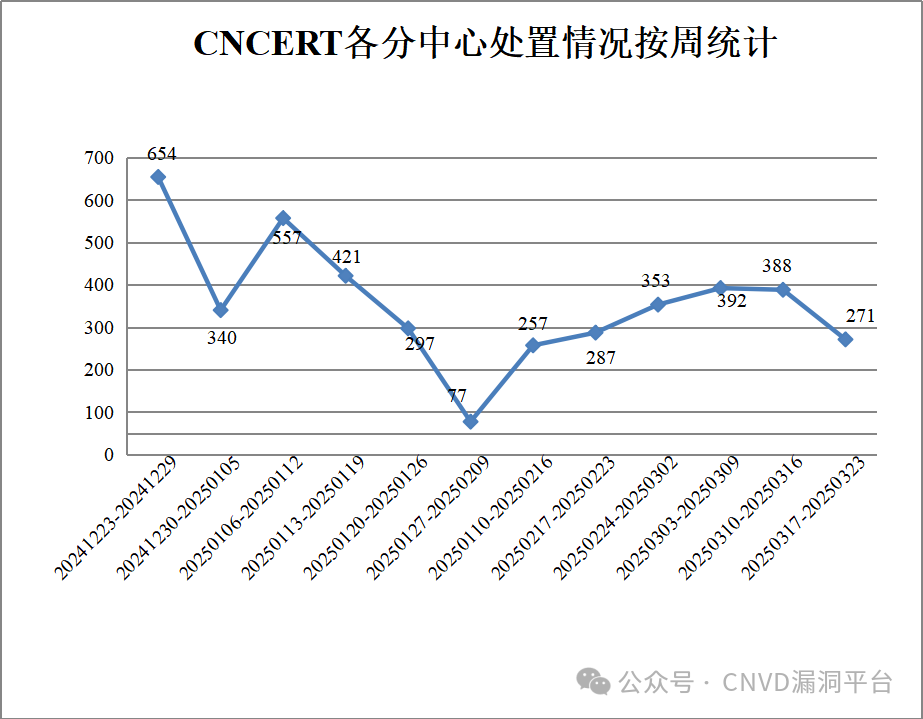

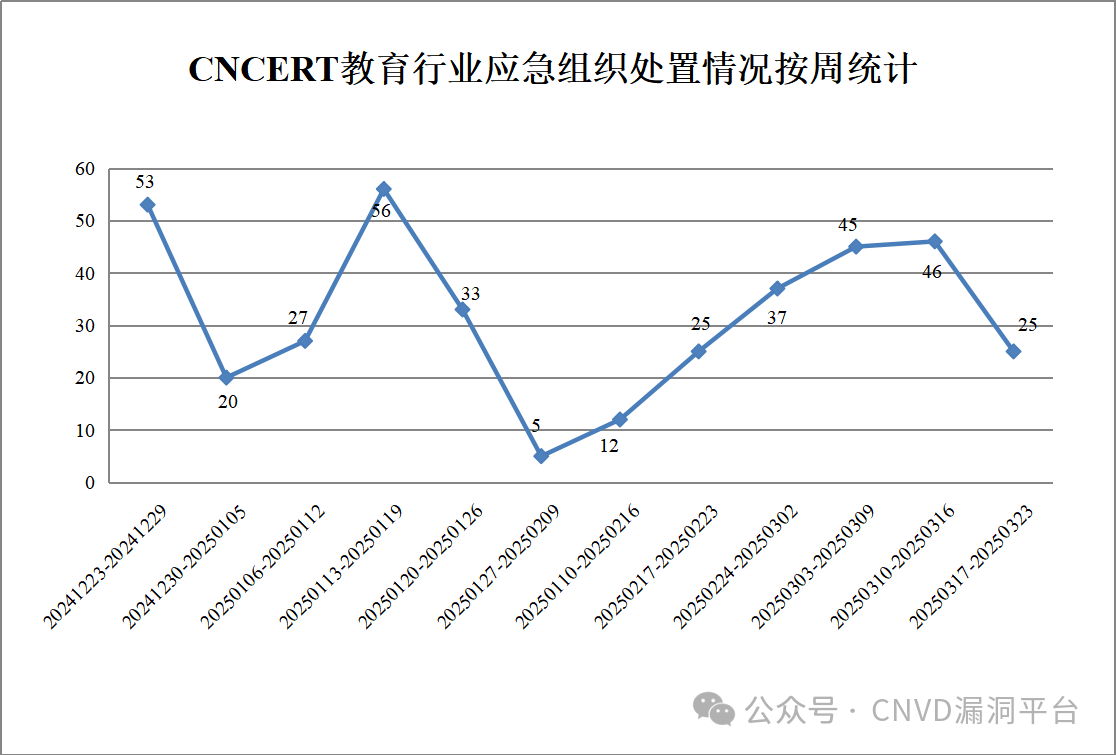

本周,CNVD向銀行、保險、能源等重要行業單位通報漏洞事件1起,向基礎電信企業通報漏洞事件6起,協調CNCERT各分中心驗證和處置涉及地方重要部門漏洞事件271起,協調教育行業應急組織驗證和處置高校科研院所系統漏洞事件25起,向國家上級信息安全協調機構上報涉及部委門戶、子站或直屬單位信息系統漏洞事件24起。

圖3 CNVD各行業漏洞處置情況按周統計

圖4 CNCERT各分中心處置情況按周統計

圖5 CNVD教育行業應急組織處置情況按周統計

此外,CNVD通過已建立的聯系機制或涉事單位公開聯系渠道向以下單位通報了其信息系統或軟硬件產品存在的漏洞,具體處置單位情況如下所示:

紫光股份有限公司、珠海奔圖電子有限公司、中興通訊股份有限公司、中科方德軟件有限公司、智互聯(深圳)科技有限公司、浙江大華技術股份有限公司、云南度弘科技有限公司、昱能科技股份有限公司、漁翁信息技術股份有限公司、友訊電子設備(上海)有限公司、用友網絡科技股份有限公司、小米科技有限責任公司、襄陽智博珞格網絡科技有限公司、太極計算機股份有限公司、松立控股集團股份有限公司、四平市九州易通科技有限公司、深圳市億瑪信諾科技有限公司、深圳市思迅軟件股份有限公司、深圳市藍凌軟件股份有限公司、深圳市捷順科技實業股份有限公司、深圳市吉祥騰達科技有限公司、深圳勤杰軟件有限公司、深圳國威電子有限公司、深圳達實物聯網技術有限公司、上海卓卓網絡科技有限公司、上海新致軟件股份有限公司、上海三高計算機中心股份有限公司、上海電音馬蘭士電子有限公司、上海愛數信息技術股份有限公司、上海艾泰科技有限公司、山脈科技股份有限公司、山東中維世紀科技股份有限公司、廈門天銳科技股份有限公司、廈門納龍健康科技股份有限公司、廈門海西醫藥交易中心有限公司、三菱電機株式會社、瑞納智能設備股份有限公司、詮創科技有限公司、青島海信網絡科技股份有限公司、麒麟軟件有限公司、寧夏西云數據科技有限公司、南京科遠智慧科技集團股份有限公司、朗坤智慧科技股份有限公司、科強信息技術有限公司、柯尼卡美能達集團、晶睿通訊股份有限公司、江蘇匯文軟件有限公司、濟南卓源軟件有限公司、濟南馳騁信息技術有限公司、吉翁電子(深圳)有限公司、華平信息技術股份有限公司、鴻合科技股份有限公司、杭州博斯軟件開發有限公司、廣州圖創計算機軟件開發有限公司、廣州聚創網絡科技有限公司、高新興科技集團股份有限公司、阜陽點云網絡科技有限公司、福建新大陸通信科技股份有限公司、佛山市杜特軟件科技有限公司、東莞市同享軟件科技有限公司、成都同飛科技有限責任公司、成都朗速科技有限公司、成都鴻合愛課堂科技有限公司、暢捷通信息技術股份有限公司、北京億賽通科技發展有限責任公司、北京亞控科技發展有限公司、北京新網醫訊技術有限公司、北京問程教育科技有限公司、北京數字政通科技股份有限公司、北京神州視翰科技有限公司、北京三維天地科技股份有限公司、北京普照天星科技有限公司、北京金和網絡股份有限公司、北京鋒脈智軟科技有限公司、北京東方通科技股份有限公司、北京寶蘭德軟件股份有限公司、北京百卓網絡技術有限公司和安科瑞電氣股份有限公司。

本周漏洞報送情況統計

本周漏洞按類型和廠商統計

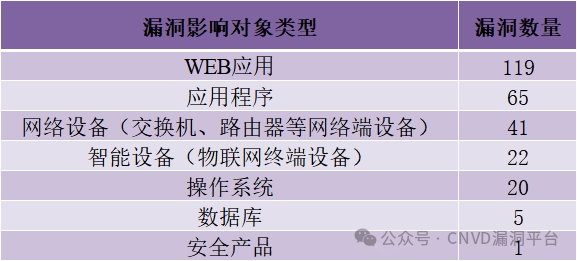

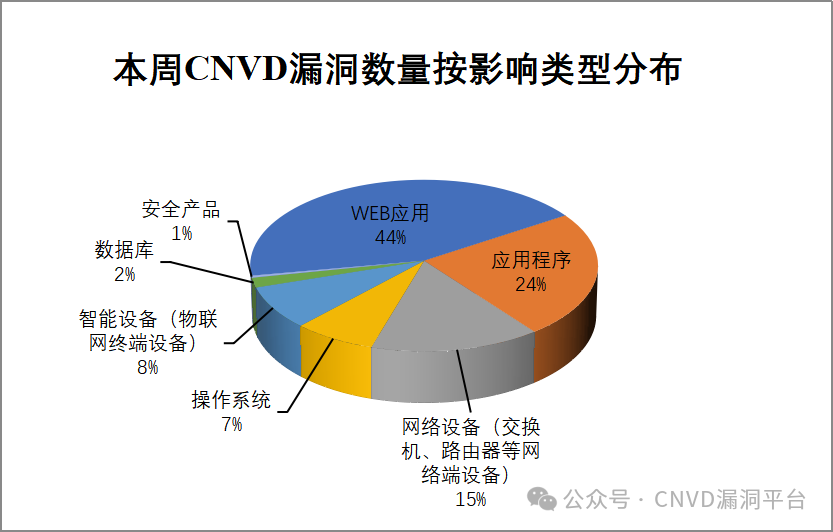

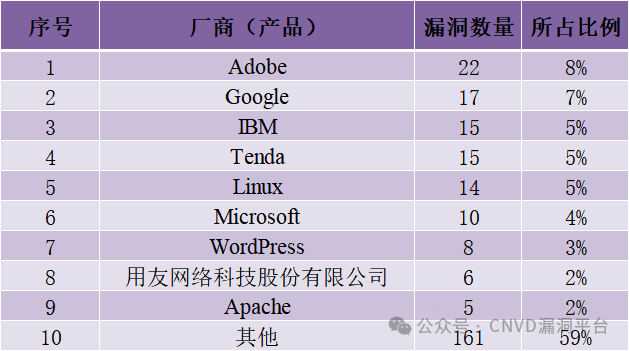

本周,CNVD收錄了273個漏洞。WEB應用119個,應用程序65個,網絡設備(交換機、路由器等網絡端設備)41個,智能設備(物聯網終端設備)22個,操作系統20個,數據庫5個,安全產品1個。

圖6 本周漏洞按影響類型分布

本周行業漏洞收錄情況

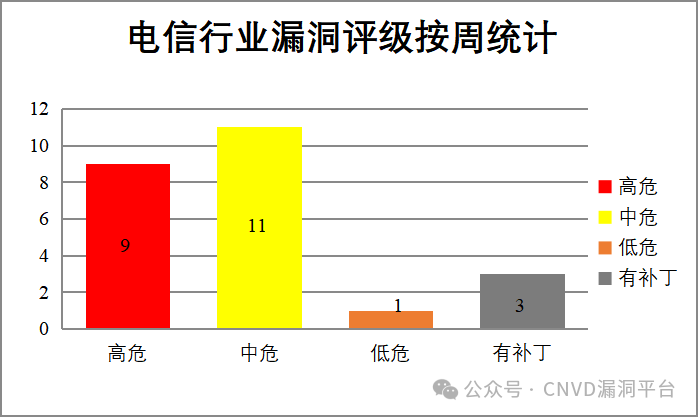

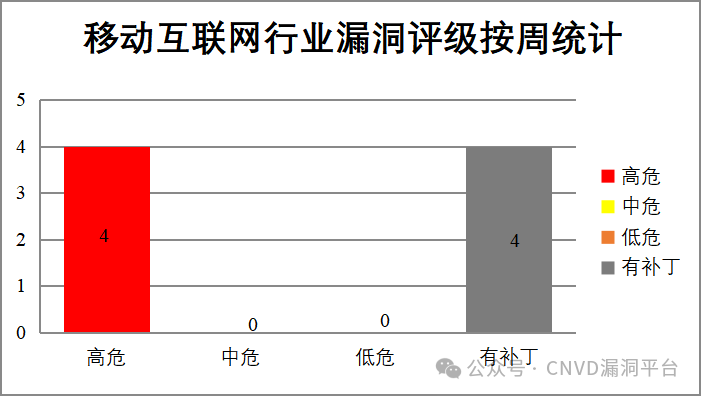

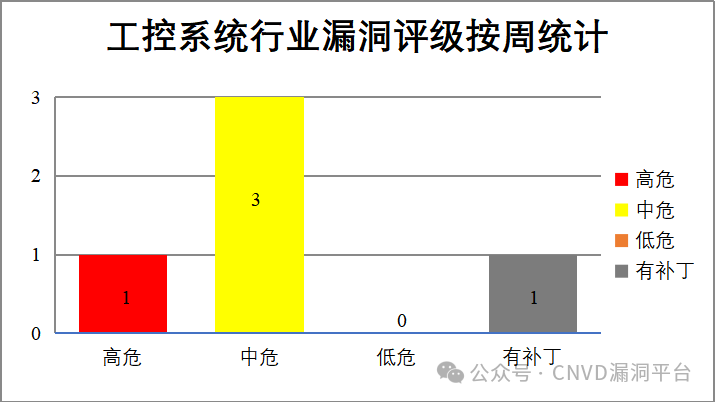

本周,CNVD收錄了21個電信行業漏洞,4個移動互聯網行業漏洞,4個工控行業漏洞(如下圖所示)。其中,“Google Android權限提升漏洞(CNVD-2025-05218)、Rockwell Automation select 1756-EN*緩沖區溢出漏洞”等漏洞的綜合評級為“高危”。相關廠商已經發布了漏洞的修補程序,請參照CNVD相關行業漏洞庫鏈接。

工控系統行業漏洞鏈接:http://ics.cnvd.org.cn/

圖7 電信行業漏洞統計

圖8 移動互聯網行業漏洞統計

圖9 工控系統行業漏洞統計

本周重要漏洞安全告警

1、IBM產品安全漏洞

IBM Concert是美國國際商業機器(IBM)公司的一種新工具。使用生成式AI幫助管理復雜的云原生應用程序。IBM Control Center是美國國際商業機器(IBM)公司的一個集中式監控和管理系統。IBM EntireX是IBM開發的跨平臺應用集成中間件,支持異構系統間數據通信與事務處理。IBM MQ是美國國際商業機器(IBM)公司的一款消息傳遞中間件產品。該產品主要為面向服務的體系結構(SOA)提供可靠的、經過驗證的消息傳遞主干網。IBM FlashSystem是美國國際商業機器(IBM)公司的一系列高性能全閃存和混合閃存存儲解決方案。本周,上述產品被披露存在多個漏洞,攻擊者可利用漏洞暴力破解賬戶憑據,通過特制URL請求來查看系統上的任意文件,導致拒絕服務,執行任意Java代碼等。

CNVD收錄的相關漏洞包括:IBM Concert暴力破解漏洞、IBM Control Center跨站腳本漏洞、IBM EntireX路徑遍歷漏洞、IBM EntireX拒絕服務漏洞、IBM MQ代碼問題漏洞、IBM FlashSystem代碼執行漏洞、IBM MQ拒絕服務漏洞(CNVD-2025-05564)、IBM MQ代碼執行漏洞(CNVD-2025-05563)。其中,“IBM Concert暴力破解漏洞、IBM FlashSystem代碼執行漏洞、IBM MQ代碼執行漏洞(CNVD-2025-05563)”漏洞的綜合評級為“高危”。目前,廠商已經發布了上述漏洞的修補程序。CNVD提醒用戶及時下載補丁更新,避免引發漏洞相關的網絡安全事件。

參考鏈接:

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05214

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05215

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05217

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05216

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05389

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05388

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05564

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05563

2、Google產品安全漏洞

Google Android是美國谷歌(Google)公司的一套以Linux為基礎的開源操作系統。Google Chrome是一款由Google公司開發的WEB瀏覽器。Google Pixel Watch是美國谷歌(Google)公司的一款持久耐用的智能手表。本周,上述產品被披露存在多個漏洞,攻擊者可利用漏洞提升權限,提交特殊的Web請求,誘使用戶解析,可以在應用程序上下文執行任意代碼等。

CNVD收錄的相關漏洞包括:Google Android權限提升漏洞(CNVD-2025-05219、CNVD-2025-05218、CNVD-2025-05221、CNVD-2025-05220)、Google Chrome V8代碼執行漏洞(CNVD-2025-05222)、Google Chrome緩沖區溢出漏洞(CNVD-2025-05393、CNVD-2025-05392)、Google Pixel Watch整數溢出漏洞。上述漏洞的綜合評級為“高危”。目前,廠商已經發布了上述漏洞的修補程序。CNVD提醒用戶及時下載補丁更新,避免引發漏洞相關的網絡安全事件。

參考鏈接:

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05219

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05218

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05222

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05221

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05220

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05393

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05392

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05391

3、Adobe產品安全漏洞

Adobe Substance 3D Designer是美國奧多比(Adobe)公司的一款3D設計軟件。本周,上述產品被披露存在多個漏洞,攻擊者可利用漏洞在當前用戶的上下文中執行任意代碼。

CNVD收錄的相關漏洞包括:Adobe Substance 3D Designer堆緩沖區溢出漏洞(CNVD-2025-05199、CNVD-2025-05204、CNVD-2025-05207)、Adobe Substance 3D Designer越界寫入漏洞(CNVD-2025-05201、CNVD-2025-05200、CNVD-2025-05202、CNVD-2025-05208)、Adobe Substance 3D Designer內存錯誤引用漏洞(CNVD-2025-05206)。目前,廠商已經發布了上述漏洞的修補程序。CNVD提醒用戶及時下載補丁更新,避免引發漏洞相關的網絡安全事件。

參考鏈接:

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05199

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05201

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05200

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05202

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05204

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05206

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05208

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05207

4、Microsoft產品安全漏洞

Microsoft Office是美國微軟(Microsoft)公司的一款辦公軟件套件產品。該產品常用組件包括Word、Excel、Access、Powerpoint、FrontPage等。Microsoft Windows Hyper-V是美國微軟(Microsoft)公司的一款可提供硬件虛擬化的工具。Microsoft Internet Explorer(IE)是美國微軟(Microsoft)公司的一款Windows操作系統附帶的Web瀏覽器。Microsoft Access是美國微軟(Microsoft)公司Office套件中的一套關系數據庫管理系統。Microsoft Visual Studio是美國微軟(Microsoft)公司的一款開發工具套件系列產品,也是一個基本完整的開發工具集,它包括了整個軟件生命周期中所需要的大部分工具。Microsoft Azure是美國微軟(Microsoft)公司的一套開放的企業級云計算平臺。本周,上述產品被披露存在多個漏洞,攻擊者可利用漏洞在系統上獲取提升的權限,執行任意代碼。

CNVD收錄的相關漏洞包括:Microsoft Office權限提升漏洞(CNVD-2025-05234)、Microsoft Windows Hyper-V NT Kernel Integration VSP權限提升漏洞(CNVD-2025-05240、CNVD-2025-05239)、Microsoft Internet Explorer代碼執行漏洞、Microsoft Office代碼執行漏洞(CNVD-2025-05243)、Microsoft Access代碼執行漏洞(CNVD-2025-05244)、Microsoft Visual Studio權限提升漏洞(CNVD-2025-05245)、Microsoft Azure Arc Installer權限提升漏洞。其中,除“Microsoft Office權限提升漏洞(CNVD-2025-05234)、Microsoft Visual Studio權限提升漏洞(CNVD-2025-05245)、Microsoft Azure Arc Installer權限提升漏洞”外,其余漏洞的綜合評級為“高危”。目前,廠商已經發布了上述漏洞的修補程序。CNVD提醒用戶及時下載補丁更新,避免引發漏洞相關的網絡安全事件。

參考鏈接:

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05234

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05239

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05240

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05241

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05243

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05244

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05245

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05560

5、Tenda AC8緩沖區溢出漏洞(CNVD-2025-05398)

Tenda AC8是中國騰達(Tenda)公司的一款無線路由器。本周,Tenda AC8被披露存在緩沖區溢出漏洞,攻擊者可利用該漏洞損壞內存并可能造成瀏覽器崩潰。目前,廠商尚未發布上述漏洞的修補程序。CNVD提醒廣大用戶隨時關注廠商主頁,以獲取最新版本。

參考鏈接:

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05398

小結:本周,IBM產品被披露存在多個漏洞,攻擊者可利用漏洞暴力破解賬戶憑據,通過特制URL請求來查看系統上的任意文件,導致拒絕服務,執行任意Java代碼。此外,Google、Adobe、Microsoft等多款產品被披露存在多個漏洞,攻擊者可利用漏洞提升權限,提交特殊的Web請求,誘使用戶解析,可以在應用程序上下文執行任意代碼等。另外,Tenda AC8被披露存在緩沖區溢出漏洞,攻擊者可利用該漏洞損壞內存并可能造成瀏覽器崩潰。建議相關用戶隨時關注上述廠商主頁,及時獲取修復補丁或解決方案。

本周,CNVD建議注意防范以下已公開漏洞攻擊驗證情況。

驗證描述

Hoosk是一個輕量級的內容管理系統。

Hoosk 1.8版本存在跨站腳本漏洞,該漏洞源于Link title和Title參數對用戶提供的數據缺乏有效過濾與轉義,攻擊者可利用該漏洞通過注入精心設計的有效載荷執行任意Web腳本或HTML。

驗證信息

POC鏈接:

https://github.com/havok89/Hoosk/issues/67

參考鏈接:

https://www.cnvd.org.cn/flaw/show/CNVD-2025-05225

信息提供者